無防備の状態でインターネットにPCを晒してみるとどうなるか

前回に引き続き、FWやウィルス対策ソフトを無効化して、インターネットに晒してみた。

1.晒して数秒で、海外のIPアドレスからicmpのポートへ不正アクセスされる。

2.晒して数秒で、海外のIPアドレスからredis(6379tcp)のポートへ不正アクセスされる。

3.晒して数十秒で、海外のIPアドレスからssh(22tcp)のポートへ不正アクセスされる。

4.晒して1分程度で、海外のIPアドレスからmicrosoft-ds(445tcp)のへ不正アクセスされる。

5.晒して10分程度で、海外のIPアドレスからtelnet(23tcp)ポートへ不正アクセスされる。

6.晒して25分程度で、ブルートフォースアタックをされる。

ここまでは、前回の記事「PCを無防備でインターネットに晒してみた…」を参照してください。

PCを無防備でインターネットに晒してみた…

今回の結果は、以下の通り。

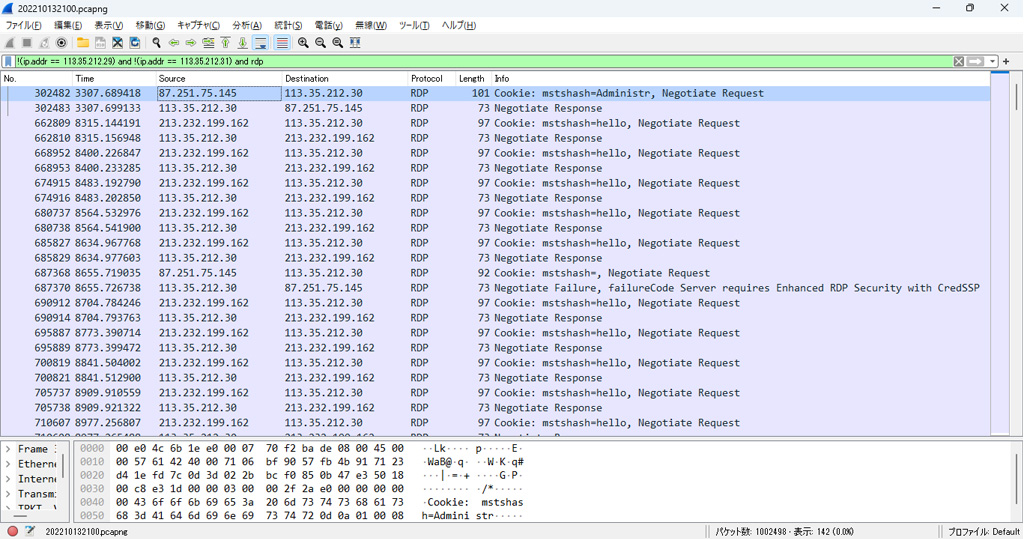

7.晒して1時間程度で、海外のIPアドレスからrdp(3389tcp)ポートへ

不正アクセスされる。

エラーログ

乗っ取られた際にWiresharkが異常終了したため、パケットキャプチャーは取れていなかったが、

Wazuh(OSSの監査ツール)をインストールしておいたため、ログは取得できた。

@timestamp2022-10-14T18:36:44.093Z

GeoLocation.country_name

United States

GeoLocation.location.lat

37.751

GeoLocation.location.lon

-97.822

_id

TpXI14MBV5eW9jBz3XtC

agent.id

006

agent.ip

113.35.212.30

agent.name

DESKTOP-OSP6DAP

data.win.eventdata.authenticationPackageName

NTLM

data.win.eventdata.elevatedToken

%%1843

data.win.eventdata.impersonationLevel

%%1833

data.win.eventdata.ipAddress

34.76.96.55

data.win.eventdata.ipPort

55224

data.win.eventdata.keyLength

128

data.win.eventdata.lmPackageName

NTLM V1

data.win.eventdata.logonGuid

{00000000-0000-0000-0000-000000000000}

data.win.eventdata.logonProcessName

NtLmSsp

data.win.eventdata.logonType

3

data.win.eventdata.processId

0x0

data.win.eventdata.subjectLogonId

0x0

data.win.eventdata.subjectUserSid

S-1-0-0

data.win.eventdata.targetDomainName

WORKGROUP

data.win.eventdata.targetLinkedLogonId

0x0

data.win.eventdata.targetLogonId

0xb3d4e4

data.win.eventdata.targetUserName

ANONYMOUS LOGON

data.win.eventdata.targetUserSid

S-1-5-7

data.win.eventdata.virtualAccount

%%1843

data.win.eventdata.workstationName

WINDOWS

data.win.system.channel

Security

data.win.system.computer

DESKTOP-OSP6DAP

data.win.system.eventID

4624

data.win.system.eventRecordID

136853

data.win.system.keywords

0x8020000000000000

data.win.system.level

0

data.win.system.message

“アカウントが正常にログオンしました。 サブジェクト: セキュリティ ID: S-1-0-0 アカウント名: – アカウント ドメイン: – ログオン ID: 0x0 ログオン情報: ログオン タイプ: 3 制限付き管理モード: – 仮想アカウント: いいえ 昇格されたトークン: いいえ 偽装レベル: 偽装 新しいログオン: セキュリティ ID: S-1-5-7 アカウント名: ANONYMOUS LOGON アカウント ドメイン: WORKGROUP ログオン ID: 0xB3D4E4 リンクされたログオン ID: 0x0 ネットワーク アカウント名: – ネットワーク アカウント ドメイン: – ログオン GUID: {00000000-0000-0000-0000-000000000000} プロセス情報: プロセス ID: 0x0 プロセス名: – ネットワーク情報: ワークステーション名: WINDOWS ソース ネットワーク アドレス: 34.76.96.55 ソース ポート: 55224 詳細な認証情報: ログオン プロセス: NtLmSsp 認証パッケージ: NTLM 移行されたサービス: – パッケージ名 (NTLM のみ): NTLM V1 キーの長さ: 128 このイベントは、ログオン セッションの作成時に生成されます。このイベントは、アクセス先のコンピューターで生成されます。 サブジェクトのフィールドは、ログオンを要求したローカル システム上のアカウントを示します。これはサーバー サービスなどのサービスまたは Winlogon.exe や Services.exe などのローカル プロセスであることが最も一般的です。 ログオン タイプのフィールドは、発生したログオンの種類を示します。最も一般的なタイプは、2 (対話型) と 3 (ネットワーク) です。 新しいログオンのフィールドは、新しいログオンを作成するアカウント、つまりログオン先のアカウントを示します。 ネットワークのフィールドは、リモート ログオン要求の送信元を示します。ワークステーション名は常に表示されるとは限らず、場合によっては空白のままであることがあります。 偽装レベルのフィールドは、ログオン セッション内のプロセスが偽装できる程度を示します。 認証情報のフィールドは、この特定のログオン要求に関する詳細情報を示します。 – ログオン GUID は、このイベントを KDC イベントに関連付ける場合に使用できる一意の識別子です。 – 移行されたサービスは、このログオン要求に関与した中間サービスを示します。 – パッケージ名は、NTLM プロトコルのうち使用されたサブプロトコルを示します。 – キーの長さは、生成されたセッション キーの長さを示します。これは、セッション キーが要求されなかった場合は 0 になります。”

data.win.system.opcode

0

data.win.system.processID

820

data.win.system.providerGuid

{54849625-5478-4994-a5ba-3e3b0328c30d}

data.win.system.providerName

Microsoft-Windows-Security-Auditing

data.win.system.severityValue

AUDIT_SUCCESS

data.win.system.systemTime

2022-10-14T18:36:40.5760203Z

data.win.system.task

12544

data.win.system.threadID

880

data.win.system.version

2

decoder.name

windows_eventchannel

full_log

{“win”:{“system”:{“providerName”:”Microsoft-Windows-Security-Auditing”,”providerGuid”:”{54849625-5478-4994-a5ba-3e3b0328c30d}”,”eventID”:”4624″,”version”:”2″,”level”:”0″,”task”:”12544″,”opcode”:”0″,”keywords”:”0x8020000000000000″,”systemTime”:”2022-10-14T18:36:40.5760203Z”,”eventRecordID”:”136853″,”processID”:”820″,”threadID”:”880″,”channel”:”Security”,”computer”:”DESKTOP-OSP6DAP”,”severityValue”:”AUDIT_SUCCESS”,”message”:”\”アカウントが正常にログオンしました。\r\n\r\nサブジェクト:\r\n\tセキュリティ ID:\t\tS-1-0-0\r\n\tアカウント名:\t\t-\r\n\tアカウント ドメイン:\t\t-\r\n\tログオン ID:\t\t0x0\r\n\r\nログオン情報:\r\n\tログオン タイプ:\t\t3\r\n\t制限付き管理モード:\t-\r\n\t仮想アカウント:\t\tいいえ\r\n\t昇格されたトークン:\t\tいいえ\r\n\r\n偽装レベル:\t\t偽装\r\n\r\n新しいログオン:\r\n\tセキュリティ ID:\t\tS-1-5-7\r\n\tアカウント名:\t\tANONYMOUS LOGON\r\n\tアカウント ドメイン:\t\tWORKGROUP\r\n\tログオン ID:\t\t0xB3D4E4\r\n\tリンクされたログオン ID:\t\t0x0\r\n\tネットワーク アカウント名:\t-\r\n\tネットワーク アカウント ドメイン:\t-\r\n\tログオン GUID:\t\t{00000000-0000-0000-0000-000000000000}\r\n\r\nプロセス情報:\r\n\tプロセス ID:\t\t0x0\r\n\tプロセス名:\t\t-\r\n\r\nネットワーク情報:\r\n\tワークステーション名:\tWINDOWS\r\n\tソース ネットワーク アドレス:\t34.76.96.55\r\n\tソース ポート:\t\t55224\r\n\r\n詳細な認証情報:\r\n\tログオン プロセス:\t\tNtLmSsp \r\n\t認証パッケージ:\tNTLM\r\n\t移行されたサービス:\t-\r\n\tパッケージ名 (NTLM のみ):\tNTLM V1\r\n\tキーの長さ:\t\t128\r\n\r\nこのイベントは、ログオン セッションの作成時に生成されます。このイベントは、アクセス先のコンピューターで生成されます。\r\n\r\nサブジェクトのフィールドは、ログオンを要求したローカル システム上のアカウントを示します。これはサーバー サービスなどのサービスまたは Winlogon.exe や Services.exe などのローカル プロセスであることが最も一般的です。\r\n\r\nログオン タイプのフィールドは、発生したログオンの種類を示します。最も一般的なタイプは、2 (対話型) と 3 (ネットワーク) です。\r\n\r\n新しいログオンのフィールドは、新しいログオンを作成するアカウント、つまりログオン先のアカウントを示します。\r\n\r\nネットワークのフィールドは、リモート ログオン要求の送信元を示します。ワークステーション名は常に表示されるとは限らず、場合によっては空白のままであることがあります。\r\n\r\n偽装レベルのフィールドは、ログオン セッション内のプロセスが偽装できる程度を示します。\r\n\r\n認証情報のフィールドは、この特定のログオン要求に関する詳細情報を示します。\r\n\t- ログオン GUID は、このイベントを KDC イベントに関連付ける場合に使用できる一意の識別子です。\r\n\t- 移行されたサービスは、このログオン要求に関与した中間サービスを示します。\r\n\t- パッケージ名は、NTLM プロトコルのうち使用されたサブプロトコルを示します。\r\n\t- キーの長さは、生成されたセッション キーの長さを示します。これは、セッション キーが要求されなかった場合は 0 になります。\””},”eventdata”:{“subjectUserSid”:”S-1-0-0″,”subjectLogonId”:”0x0″,”targetUserSid”:”S-1-5-7″,”targetUserName”:”ANONYMOUS LOGON”,”targetDomainName”:”WORKGROUP”,”targetLogonId”:”0xb3d4e4″,”logonType”:”3″,”logonProcessName”:”NtLmSsp”,”authenticationPackageName”:”NTLM”,”workstationName”:”WINDOWS”,”logonGuid”:”{00000000-0000-0000-0000-000000000000}”,”lmPackageName”:”NTLM V1″,”keyLength”:”128″,”processId”:”0x0″,”ipAddress”:”34.76.96.55″,”ipPort”:”55224″,”impersonationLevel”:”%%1833″,”virtualAccount”:”%%1843″,”targetLinkedLogonId”:”0x0″,”elevatedToken”:”%%1843″}}}

id

1665772604.20551267

input.type

log

location

EventChannel

manager.name

wazuh216

rule.description

Successful Remote Logon Detected – NTLM authentication, possible pass-the-hash attack.

rule.firedtimes

50

rule.gdpr

IV_32.2

rule.gpg13

7.1, 7.2

rule.groups

win_evt_channel, authentication_success

rule.hipaa

164.312.b

rule.id

92652

rule.level

6

rule.mail

false

rule.mitre.id

T1550.002

rule.mitre.tactic

Defense Evasion, Lateral Movement

rule.mitre.technique

Pass the Hash

rule.nist_800_53

AC.7, AU.14

rule.pci_dss

10.2.5rule.tsc

CC6.8, CC7.2, CC7.3

timestamp

2022-10-15T03:36:44.093+0900

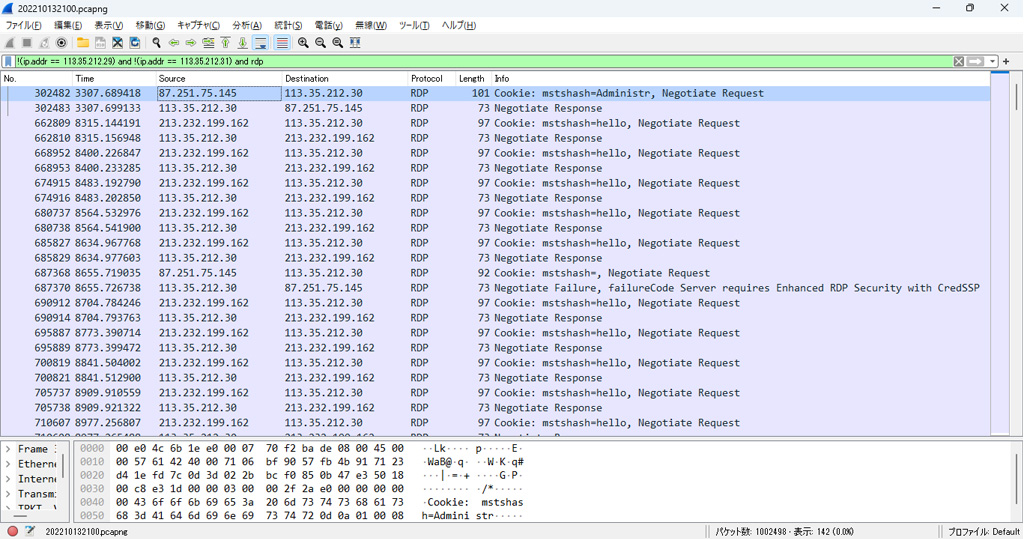

監査ログ

監査ログからも、原因は、ANONYMOUS LOGONによるRDPの乗っ取りであった。

RDPを奪われてしまうと、ハッカーは、何でもできてしまうので、あとは踏み台として自由に利用するだけだ。

RDPを使用している人は、こんなエラーがポップアップしたことがある人は、ハッキングされている可能性が高いので、監査ログをみることをお勧めする。

監査ログを見続けるのは大変なので、弊社でも近々監査サービスをリリースする予定なので、興味のある方は下記までご連絡ください。

因みに、最近の攻撃対象のトレンドは、以下の通り。

年末年始は、毎年アタックが増えるので、WindowsUpdateやウィルス対策ソフトのアップデート忘れずに‼良いお年をお迎えください。

(

10 いいね)

読み込み中...

(10 いいね)

(10 いいね)